apache nginx tomcat iis Slow HTTP Denial of Service Attack DDOS漏洞修复办法,可以使用slowHTTPtest自行测试

[ 2020-08-08 09:11:40 | 作者: admin ]

p.s. 关于其中的参数设置数值部分争议比较大,如果真正遭遇到攻击,那么超时数值自然是小一点比较稳妥,比如连接超时设20左右。

为保证服务器稳定运行,具体修改配置需要每操作一步就测试一次是否运行正常。比如修改头信息Content-type,在没有预设谓词情况下拒绝其他谓词,都会造成网站无法服务。总之仅供参考,需要根据实际需求来综合解决ddos问题。

Slow HTTP Denial of Service Attack 中文叫作缓慢的HTTP攻击漏洞,网上多数是tomcat的修复方法,然而实际上会碰到iis nginx apache等web服务器的这个问题,于是就有了这个修复集合。

漏洞描述:

利用的HTTP POST:POST的时候,指定一个非常大的content-length,然后以很低的速度发包,比如10-100s发一个字节,ho...

阅读全文…

为保证服务器稳定运行,具体修改配置需要每操作一步就测试一次是否运行正常。比如修改头信息Content-type,在没有预设谓词情况下拒绝其他谓词,都会造成网站无法服务。总之仅供参考,需要根据实际需求来综合解决ddos问题。

Slow HTTP Denial of Service Attack 中文叫作缓慢的HTTP攻击漏洞,网上多数是tomcat的修复方法,然而实际上会碰到iis nginx apache等web服务器的这个问题,于是就有了这个修复集合。

漏洞描述:

利用的HTTP POST:POST的时候,指定一个非常大的content-length,然后以很低的速度发包,比如10-100s发一个字节,ho...

阅读全文…

slowHTTPtest DDOS攻击测试方法 修复方案 ,Slow HTTP Denial of Service Attack 漏洞解决办法

[ 2020-08-08 08:54:31 | 作者: admin ]

解决办法: http://blog.xg98.com/article.asp?id=2703

0x01、 安装

下载链接

https://github.com/shekyan/slowhttptest

安装介绍

https://github.com/shekyan/slowhttptest/wiki/InstallationAndUsage

KALI

0x02、攻击模式

服务器在接收到请求时,完全接收以后才会处理请求,如果攻击者发送的比较缓慢或者发送的不完整...

阅读全文…

0x01、 安装

下载链接

https://github.com/shekyan/slowhttptest

安装介绍

https://github.com/shekyan/slowhttptest/wiki/InstallationAndUsage

KALI

git clone https://github.com/shekyan/slowhttptest

cd slowhttptest

./configure

make

MAC:

brew update && brew install slowhttptest

cd slowhttptest

./configure

make

MAC:

brew update && brew install slowhttptest

0x02、攻击模式

服务器在接收到请求时,完全接收以后才会处理请求,如果攻击者发送的比较缓慢或者发送的不完整...

阅读全文…

win2003/win2008/win2012 运行asp,php,asp.net的目录权限配置中的安全问题

win2003/win2008/win2012 运行asp,php,asp.net的目录权限配置中的安全问题

[ 2020-08-04 16:10:27 | 作者: admin ]

p.s. 由于php的缓存机制五花八门,为确保权限更改生效而不受缓存影响,需要每次修改权限后重启下IIS或者暂时停掉缓存。

1、如果出现404,则可以看看是否fastcgi没有启用,或者是关停了IISsafedog但是站点isapi中还有dll残留。

2、asp/php站的上传目录图片返回500,有可设置了不支持.net的应用程序池,然后恰好上传目录下存在web.config

关于win2003到win2008的权限组更新,可以看 win2008中ACL权限问题:IUSR和IIS_IUSRS http://blog.xg98.com/article.asp?id=2701

我们先定义相关目录如下

根目录: /ROOT

网站目录: /ROOT/WEB

日志目录: /ROOT/LOGS

【Win2003服务器】

...

阅读全文…

1、如果出现404,则可以看看是否fastcgi没有启用,或者是关停了IISsafedog但是站点isapi中还有dll残留。

2、asp/php站的上传目录图片返回500,有可设置了不支持.net的应用程序池,然后恰好上传目录下存在web.config

关于win2003到win2008的权限组更新,可以看 win2008中ACL权限问题:IUSR和IIS_IUSRS http://blog.xg98.com/article.asp?id=2701

我们先定义相关目录如下

根目录: /ROOT

网站目录: /ROOT/WEB

日志目录: /ROOT/LOGS

【Win2003服务器】

...

阅读全文…

asp版本ueditor漏洞

[ 2020-06-01 17:06:52 | 作者: admin ]

p.s.解决办法:

1、图片格式判断

2、木马代码判断

3、ueditor配置文件中加个登录判断(一般有上传权限都是在管理或者会员登录后进行)

4、附件上传目录配置独立域名,不应支持动态脚本

asp/php版本 :

漏洞地址:

/ueditor/asp/imageUp.asp

/admin/ueditor/asp/imageUp.asp

/ueditor/php/action_upload.php?action=uploadimage&CONFIG[imagePathFormat]=ueditor/php/upload/fuck&CONFIG[imageMaxSize]=9999999&CONFIG[imageAllowFiles][]=.php&CONFIG[imageFieldName]=fuck

post:shell内容

...

阅读全文…

1、图片格式判断

2、木马代码判断

3、ueditor配置文件中加个登录判断(一般有上传权限都是在管理或者会员登录后进行)

4、附件上传目录配置独立域名,不应支持动态脚本

asp/php版本 :

漏洞地址:

/ueditor/asp/imageUp.asp

/admin/ueditor/asp/imageUp.asp

/ueditor/php/action_upload.php?action=uploadimage&CONFIG[imagePathFormat]=ueditor/php/upload/fuck&CONFIG[imageMaxSize]=9999999&CONFIG[imageAllowFiles][]=.php&CONFIG[imageFieldName]=fuck

post:shell内容

...

阅读全文…

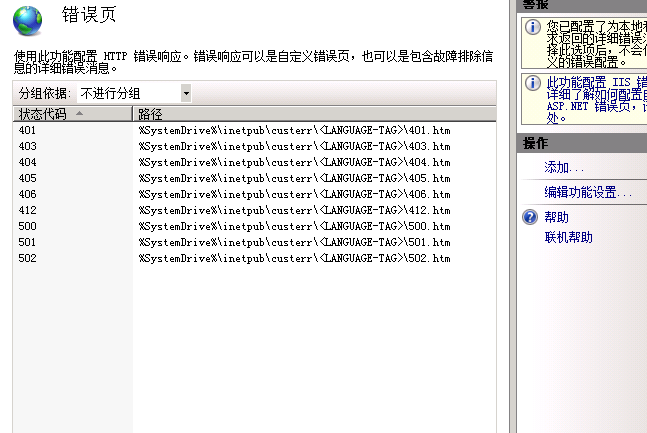

iis7/iis7.5/win2008如何隐藏详细错误页,泄露网站物理地址的问题

[ 2019-08-29 09:09:53 | 作者: admin ]

iis7下面发现404页面会泄露物理地址,还会显示服务器信息

找了下没有一劳永逸的办法,需要每个网站单独设置下自定义错误页面。

当按照下面的方法设置好之后,你会发现可能网站访问不了,提示没有权限读取web.config。因为根目录自动生成了一个web.config文件,里面有了关于404的设置。

1、给网站根目录的上一级目录IIS_IUSRS权限即可访问,这个就是.net的运行权限问题。

2、如果还没有生效,需要重启下该站点的应用程序池。停止后如不能启动了就稍微过会儿启动,实在不行改下.net版本或无托管模式。

...

阅读全文…

找了下没有一劳永逸的办法,需要每个网站单独设置下自定义错误页面。

当按照下面的方法设置好之后,你会发现可能网站访问不了,提示没有权限读取web.config。因为根目录自动生成了一个web.config文件,里面有了关于404的设置。

1、给网站根目录的上一级目录IIS_IUSRS权限即可访问,这个就是.net的运行权限问题。

2、如果还没有生效,需要重启下该站点的应用程序池。停止后如不能启动了就稍微过会儿启动,实在不行改下.net版本或无托管模式。

...

阅读全文…

iis7或7.5对文件名畸形解析导致远程代码执行

[ 2019-08-23 17:34:15 | 作者: admin ]

iis7/7.5对文件名畸形解析导致远程代码执行

详细描述

Microsoft Internet信息服务(IIS)是MicrosoftWindows自带的一个网络信息服务器。

IIS7/7.5当以CGI的方式运行PHP时,在处理PHP文件路径的解析时存在问题。如果网站允许上传文件,而且上传文件路径可得到,远程攻击者可以利用此漏洞上传包含恶意代码的文件并得到执行,实现以Web进程权限执行任意命令。

攻击者上传允许上传的文件类型,文件中包含恶意代码,得到上传文件的URL后,在其后添加任意php后缀的文件名进行访问,会把上传的文件作为CGI脚本执行。

漏洞复现

IIS 7/7.5在Fast-CGI运行模式下,如果在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

常用利用方法:将一张图和一...

阅读全文…

详细描述

Microsoft Internet信息服务(IIS)是MicrosoftWindows自带的一个网络信息服务器。

IIS7/7.5当以CGI的方式运行PHP时,在处理PHP文件路径的解析时存在问题。如果网站允许上传文件,而且上传文件路径可得到,远程攻击者可以利用此漏洞上传包含恶意代码的文件并得到执行,实现以Web进程权限执行任意命令。

攻击者上传允许上传的文件类型,文件中包含恶意代码,得到上传文件的URL后,在其后添加任意php后缀的文件名进行访问,会把上传的文件作为CGI脚本执行。

漏洞复现

IIS 7/7.5在Fast-CGI运行模式下,如果在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

常用利用方法:将一张图和一...

阅读全文…

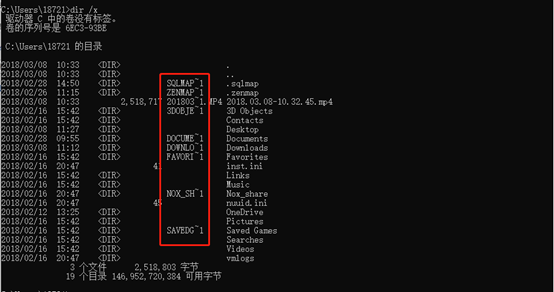

IIS短文件名枚举漏洞,可以猜出网站有哪些目录,特别是管理路径

[ 2019-08-23 17:04:16 | 作者: admin ]

1.1.1 漏洞描述

为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。 在Windows下查看对应的短文件名,可以使用命令 dir /x

只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)。后缀名最长只有3位,多余的被截断。我们可以在启用.net的IIS下暴力列举短文件名,原因是:

访问构造的某个存在的短文件名,会返回404

访问构造的某个不存在的短文件名,会返回400

1.1.2 漏洞测试[img]attachments/20190...

阅读全文…

为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。 在Windows下查看对应的短文件名,可以使用命令 dir /x

只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)。后缀名最长只有3位,多余的被截断。我们可以在启用.net的IIS下暴力列举短文件名,原因是:

访问构造的某个存在的短文件名,会返回404

访问构造的某个不存在的短文件名,会返回400

1.1.2 漏洞测试[img]attachments/20190...

阅读全文…

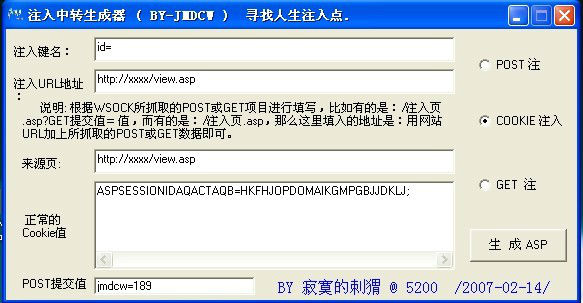

cookie注入中转注入笔记

[ 2013-05-28 17:05:09 | 作者: admin ]

ASP脚本中,Request对象获取客户端提交数据常用的是GET和POST二种方式,同时request对象可以不通过集合来获得数据,即直接使用"request("name")"但它的效率低下,容易出错,当我们省略具体的集合

名称时,ASP是按QueryString,from,cookie,servervariable,集合的顺序来搜索的,在request对象成员中集合cookies,它的意思是"读取用户系统发送的所有cookie值,cookies是保存在客户端计算机的一

个文本文件,可以进行修改,这样一来,我们就可以使用Request.cookie方式来提交变量的值,从而利用系统的漏洞进行注入攻击.

我们首先还是来看看中网景论坛的最新版本"(CNKBBS2007)中网景论坛2007v5.0 ...

阅读全文…