ip138数据判断地区归属

[ 2009-11-07 11:14:42 | 作者: admin ]

<%@LANGUAGE="VBSCRIPT" CODEPAGE="936"%>

<%

' http://www.nantiahu.com

tempstr = ""

'转换为字符串函数

Function BytesToBstr(body,Cset)

dim objstream

set objstream = Server.CreateObject("adodb.stream")

objstream.Type = 1

objstream.Mode =3

objstream.Open

objstream.Write body

objstream.Position = 0

objstream.Type = 2

objstream.Charset = Cset

BytesToBstr = objstream.ReadText

objstream.Close

...

阅读全文…

<%

' http://www.nantiahu.com

tempstr = ""

'转换为字符串函数

Function BytesToBstr(body,Cset)

dim objstream

set objstream = Server.CreateObject("adodb.stream")

objstream.Type = 1

objstream.Mode =3

objstream.Open

objstream.Write body

objstream.Position = 0

objstream.Type = 2

objstream.Charset = Cset

BytesToBstr = objstream.ReadText

objstream.Close

...

阅读全文…

Web2.0在线桌面系统

[ 2009-11-06 17:02:33 | 作者: admin ]

http://protopage.com/

去看看吧,你会被震撼的,UE最具2.0精神的个人平台,这个图片是在浏览器里面截取的,他们把桌面直接搬到了浏览器,随意摆放、拖拽……

--------------------------------------------------------------------------------

这两天在研究netvibes ,最大特点就是一切都是所见即所得,拖拽,直接编辑模块,可刷新单个订阅的RSS模块……虽然现在主要还是一个基于RSS的阅读器,但是右边那个可自由扩展的模块面板预示的是一个未来让人激动不已的世界。netvibes 对浏览器支持不错,在IE,Firfox下都有很好标签,只是在Opera下编辑模块的时候会导致页面刷新。

--------------------------------------------------------------------------------

...

阅读全文…

去看看吧,你会被震撼的,UE最具2.0精神的个人平台,这个图片是在浏览器里面截取的,他们把桌面直接搬到了浏览器,随意摆放、拖拽……

--------------------------------------------------------------------------------

这两天在研究netvibes ,最大特点就是一切都是所见即所得,拖拽,直接编辑模块,可刷新单个订阅的RSS模块……虽然现在主要还是一个基于RSS的阅读器,但是右边那个可自由扩展的模块面板预示的是一个未来让人激动不已的世界。netvibes 对浏览器支持不错,在IE,Firfox下都有很好标签,只是在Opera下编辑模块的时候会导致页面刷新。

--------------------------------------------------------------------------------

...

阅读全文…

好东西,优友外连精灵将网站瞬间提交2435个不同的网站

[ 2009-11-06 16:46:20 | 作者: admin ]

优友外连精灵UULink V1.2.1正式版说明:

最新版发布时间:2009-11-03

优友外连精灵是纯绿色免费SEO辅助软件,无需安装,解压即用。

优友外连精灵可以将您的网站瞬间提交到2435个不同的网站目录,从而提高网搜索引擎曝光率,进而达到增加网站外部连接的效果。

本软件优点消耗系统资源小,目前可以支持自定义提交地址。

更多功能逐一开发中。欢迎到官方论坛提交您的建议。

交流论坛:http://www.uusem.com/bbs

优友直播群:23568877(网络营销交流大群)

===================================================================

Q:优友外连精灵的自定义外连配置怎么使用?

A:目前支持自定义网站目录自定义提交规则如下:

http://www.123.com/search:{$url}

...

阅读全文…

最新版发布时间:2009-11-03

优友外连精灵是纯绿色免费SEO辅助软件,无需安装,解压即用。

优友外连精灵可以将您的网站瞬间提交到2435个不同的网站目录,从而提高网搜索引擎曝光率,进而达到增加网站外部连接的效果。

本软件优点消耗系统资源小,目前可以支持自定义提交地址。

更多功能逐一开发中。欢迎到官方论坛提交您的建议。

交流论坛:http://www.uusem.com/bbs

优友直播群:23568877(网络营销交流大群)

===================================================================

Q:优友外连精灵的自定义外连配置怎么使用?

A:目前支持自定义网站目录自定义提交规则如下:

http://www.123.com/search:{$url}

...

阅读全文…

有陈凯歌的电影就有陈红

[ 2009-11-05 19:43:14 | 作者: admin ]

最典型的就是那个糟糕的《无极》,还有《梅兰芳》,刚才看到个《蝶舞天涯》只要陈凯歌的戏基本就有陈红的影子,

好像冯小刚和葛优一样形影不离。到底是戏毁了人,还是人毁了戏就只有观众心里明白了。

好像冯小刚和葛优一样形影不离。到底是戏毁了人,还是人毁了戏就只有观众心里明白了。

关于phpMyAdmin管理不同端口、版本、IP的MySQL服务器

[ 2009-11-04 15:24:48 | 作者: admin ]

引用

1、打开“路径/phpmyadmin/libraries/config.default.php”,查找相关项并修改为以下内容:

$cfg['Servers'][$i]['host'] = $_COOKIE["mysqlhost"];

$cfg['Servers'][$i]['port'] = $_COOKIE["mysqlport"];

$cfg['Servers'][$i]['auth_type'] = 'cookie';

$cfg['blowfish_secret'] = 'sina';//这里的sina是用来加密cookie的密钥

$cfg['Servers'][$i]['host'] = $_COOKIE["mysqlhost"];

$cfg['Servers'][$i]['port'] = $_COOKIE["mysqlport"];

$cfg['Servers'][$i]['auth_type'] = 'cookie';

$cfg['blowfish_secret'] = 'sina';//这里的sina是用来加密cookie的密钥

引用

2、打开“路径/phpmyadmin/index.php”,在文件最开头 if($_POST["mysqlhost"] != "" && $_POST["mysqlport"] != "")

阅读全文…

不同编码的网站插入同一个文件容易乱码

[ 2009-10-29 14:14:49 | 作者: admin ]

如果您的网站同时含有utf-8和gb2312的编码,那么必然会有些公用的配置文件

而这些文件如果含有中文等双字节,就会导致乱码或者中文字符串匹配不正确。

这个时候你就有必要为2种编码的子网站准备2套不同编码的公用文件!!

而这些文件如果含有中文等双字节,就会导致乱码或者中文字符串匹配不正确。

这个时候你就有必要为2种编码的子网站准备2套不同编码的公用文件!!

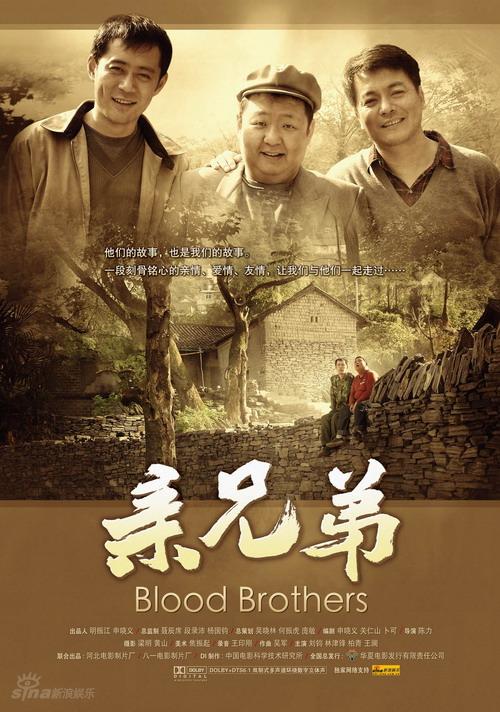

《亲兄弟》是小品,也有味道

[ 2009-10-27 23:40:44 | 作者: admin ]

86型、120型、118型,三种开关插座外型标准并行

[ 2009-10-26 14:15:11 | 作者: admin ]

86型、120型、118型,三种开关插座外型标准并行

中国目前常见的面板开关插座,以外型尺寸可以分为三种,86型、120型、118型,此三种都有相应的国家标准。

86型开关插座正面一般为86mm×86mm正方形(个别产品因外观设计,大小稍有变化)。在86型开关基础上,又派生了146型(146mm×86mm)和多位联体安装的开关插座。

120型开关插座源于日本,目前在中国台湾地区和浙江省最为常见。其正面为120mm×74mm,呈竖直状的长方形。在120型基础上,派生了120mm×120mm大面板,以组合更多的功能件。

118型开关插座是120型标准进入中国后,国内厂家在仿制的基础上按中国人习惯进行变化而产生的。其正面也为120mm×74mm,但横置安装。目前118型开关在湖北、重庆两省市最多见。118型基础上,还有156mm×74mm,200mm×74mm两种长板配置,供在需集中控制取电位置安置更多的功能件。

...

阅读全文…

中国目前常见的面板开关插座,以外型尺寸可以分为三种,86型、120型、118型,此三种都有相应的国家标准。

86型开关插座正面一般为86mm×86mm正方形(个别产品因外观设计,大小稍有变化)。在86型开关基础上,又派生了146型(146mm×86mm)和多位联体安装的开关插座。

120型开关插座源于日本,目前在中国台湾地区和浙江省最为常见。其正面为120mm×74mm,呈竖直状的长方形。在120型基础上,派生了120mm×120mm大面板,以组合更多的功能件。

118型开关插座是120型标准进入中国后,国内厂家在仿制的基础上按中国人习惯进行变化而产生的。其正面也为120mm×74mm,但横置安装。目前118型开关在湖北、重庆两省市最多见。118型基础上,还有156mm×74mm,200mm×74mm两种长板配置,供在需集中控制取电位置安置更多的功能件。

...

阅读全文…