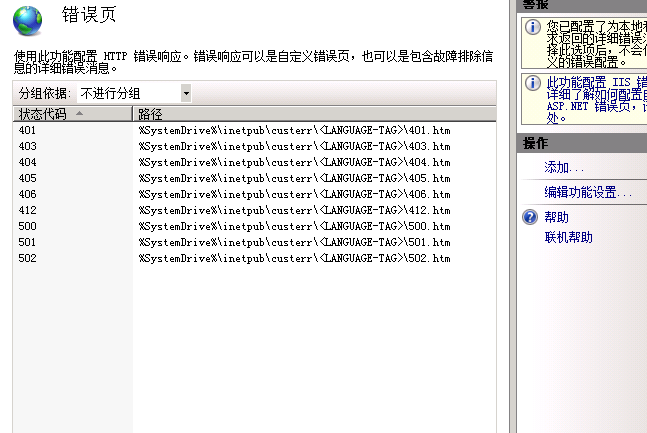

iis7/iis7.5/win2008如何隐藏详细错误页,泄露网站物理地址的问题

[ 2019-08-29 09:09:53 | 作者: admin ]

iis7下面发现404页面会泄露物理地址,还会显示服务器信息

找了下没有一劳永逸的办法,需要每个网站单独设置下自定义错误页面。

当按照下面的方法设置好之后,你会发现可能网站访问不了,提示没有权限读取web.config。因为根目录自动生成了一个web.config文件,里面有了关于404的设置。

1、给网站根目录的上一级目录IIS_IUSRS权限即可访问,这个就是.net的运行权限问题。

2、如果还没有生效,需要重启下该站点的应用程序池。停止后如不能启动了就稍微过会儿启动,实在不行改下.net版本或无托管模式。

...

阅读全文…

找了下没有一劳永逸的办法,需要每个网站单独设置下自定义错误页面。

当按照下面的方法设置好之后,你会发现可能网站访问不了,提示没有权限读取web.config。因为根目录自动生成了一个web.config文件,里面有了关于404的设置。

1、给网站根目录的上一级目录IIS_IUSRS权限即可访问,这个就是.net的运行权限问题。

2、如果还没有生效,需要重启下该站点的应用程序池。停止后如不能启动了就稍微过会儿启动,实在不行改下.net版本或无托管模式。

...

阅读全文…

关于H5页面嵌入视频 (包括: 本地视频, 第三方视频) 的几种方式

[ 2019-08-26 14:49:10 | 作者: admin ]

p.s. 测试了下,其实iframe方式微信里面并不支持,手机独立浏览器也没有去测试。自己服务器视频还是建议采用 video标签,兼容性比较好。第三方如腾讯,优酷就直接使用他们的通用视频代码好了。

最近要做一个在H5页面中嵌入第三方视频的功能,用户可以观看点赞等操作。由于本人目前在此方面初次了解,所以写下本文以供互相学习交流,有不对的地方,可留言对我进行指导(大神勿喷)。好了话不多说,关于H5页面嵌入视频几种方法,我在网上查了资料并整理到如下两类:

第一类:ifame嵌入 -- 支持嵌入第三方视频以及本地视频。

直接上代码:

阅读全文…

最近要做一个在H5页面中嵌入第三方视频的功能,用户可以观看点赞等操作。由于本人目前在此方面初次了解,所以写下本文以供互相学习交流,有不对的地方,可留言对我进行指导(大神勿喷)。好了话不多说,关于H5页面嵌入视频几种方法,我在网上查了资料并整理到如下两类:

第一类:ifame嵌入 -- 支持嵌入第三方视频以及本地视频。

直接上代码:

<!-- 使用iframe嵌入本地视频 -->

<div style="width: 500px;height: 380px;margin: 0px auto;">

...<div style="width: 500px;height: 380px;margin: 0px auto;">

阅读全文…

格式工厂是一套万能的多媒体格式转换软件,支持几乎所有视频,音频,图片格式的转换 MPG/AVI/3GP/FLV/MP4

[ 2019-08-26 14:44:05 | 作者: admin ]

软件介绍

格式工厂是一套万能的多媒体格式转换软件。格式工厂(格式转换器)是比较全能的免费媒体转换软件,格式工厂(格式转换器)支持类型包括视频、音频和图片等主流媒体格式。ZOL提供格式工厂官方下载。

格式工厂软件特色:

所有类型视频转到MPG/AVI/3GP/FLV/MP4

所有类型音频转到MP3/OGG/WMA/M4A/WAV

所有类型图片转到JPG/BMP/PNG/TIF/ICO

抓取DVD到视频文件

MP4文件支持iPod/iPhone/PSP指定格式

源文件支持RMVB

格式工厂的特长

1 支持几乎所有类型多媒体格式到常用的几种格式.

2 转换过程中可以修复某些损坏的视频文件.

3 多媒体文件减肥.

4 支持iPhone/iPod/PSP等多媒体指定格式.

5 转换图片文件支持缩放,旋转,水印等功能.

6 DVD视频抓取功能,轻松备份DVD到本地硬盘.

7 支持35种国家语言

局域网问题记录,怎么解决电信宽带的客户端用户数限制问题。

[ 2019-08-26 11:08:12 | 作者: admin ]

受不了网速,今天有个办公室独立搞了一个100M宽带。

安装之后有个问题

1、由于是电信自带的光猫拨号,自己也改不了桥接模式。

2、办公室12个电脑,每天都是开机晚的几台上不了网,过点时间又能上。

几天了,天天如此。打了10000号,说能给拨号账号密码,但是改桥接估计要上门,嫌麻烦。

宽带人员打电话过来,说是一个宽带限制8个终端同时上网,难怪12个电脑会出现几个上不了的现象。

另外光猫的4个网口,一个千兆口,2个百兆口,1个iptv口。建议只连接千兆口。

解决办法:

使用路由器建立新网段,接通2个局域网即可。光猫局域网ip:192.168.3.1 开启dhcp服务 ,新路由器ip:192.168.1.1 开启dhcp服务。

买个新的路由器,在光猫的千兆口上接线到新路由器wlan,通过自己的路由器开启dhcp服务来分配ip给办公室电脑,这样宽带机房就不知道几个电脑在上网了。限制问题解决,而且192.168.3和192.168.1 ...

阅读全文…

安装之后有个问题

1、由于是电信自带的光猫拨号,自己也改不了桥接模式。

2、办公室12个电脑,每天都是开机晚的几台上不了网,过点时间又能上。

几天了,天天如此。打了10000号,说能给拨号账号密码,但是改桥接估计要上门,嫌麻烦。

宽带人员打电话过来,说是一个宽带限制8个终端同时上网,难怪12个电脑会出现几个上不了的现象。

另外光猫的4个网口,一个千兆口,2个百兆口,1个iptv口。建议只连接千兆口。

解决办法:

使用路由器建立新网段,接通2个局域网即可。光猫局域网ip:192.168.3.1 开启dhcp服务 ,新路由器ip:192.168.1.1 开启dhcp服务。

买个新的路由器,在光猫的千兆口上接线到新路由器wlan,通过自己的路由器开启dhcp服务来分配ip给办公室电脑,这样宽带机房就不知道几个电脑在上网了。限制问题解决,而且192.168.3和192.168.1 ...

阅读全文…

iis7或7.5对文件名畸形解析导致远程代码执行

[ 2019-08-23 17:34:15 | 作者: admin ]

iis7/7.5对文件名畸形解析导致远程代码执行

详细描述

Microsoft Internet信息服务(IIS)是MicrosoftWindows自带的一个网络信息服务器。

IIS7/7.5当以CGI的方式运行PHP时,在处理PHP文件路径的解析时存在问题。如果网站允许上传文件,而且上传文件路径可得到,远程攻击者可以利用此漏洞上传包含恶意代码的文件并得到执行,实现以Web进程权限执行任意命令。

攻击者上传允许上传的文件类型,文件中包含恶意代码,得到上传文件的URL后,在其后添加任意php后缀的文件名进行访问,会把上传的文件作为CGI脚本执行。

漏洞复现

IIS 7/7.5在Fast-CGI运行模式下,如果在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

常用利用方法:将一张图和一...

阅读全文…

详细描述

Microsoft Internet信息服务(IIS)是MicrosoftWindows自带的一个网络信息服务器。

IIS7/7.5当以CGI的方式运行PHP时,在处理PHP文件路径的解析时存在问题。如果网站允许上传文件,而且上传文件路径可得到,远程攻击者可以利用此漏洞上传包含恶意代码的文件并得到执行,实现以Web进程权限执行任意命令。

攻击者上传允许上传的文件类型,文件中包含恶意代码,得到上传文件的URL后,在其后添加任意php后缀的文件名进行访问,会把上传的文件作为CGI脚本执行。

漏洞复现

IIS 7/7.5在Fast-CGI运行模式下,如果在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

常用利用方法:将一张图和一...

阅读全文…

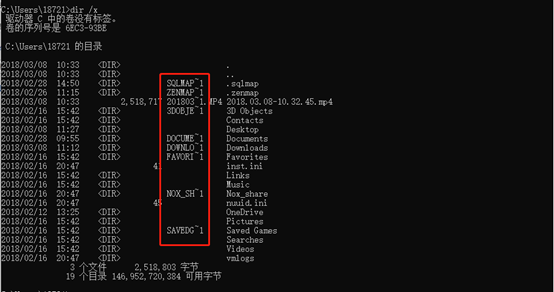

IIS短文件名枚举漏洞,可以猜出网站有哪些目录,特别是管理路径

[ 2019-08-23 17:04:16 | 作者: admin ]

1.1.1 漏洞描述

为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。 在Windows下查看对应的短文件名,可以使用命令 dir /x

只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)。后缀名最长只有3位,多余的被截断。我们可以在启用.net的IIS下暴力列举短文件名,原因是:

访问构造的某个存在的短文件名,会返回404

访问构造的某个不存在的短文件名,会返回400

1.1.2 漏洞测试[img]attachments/20190...

阅读全文…

为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。 在Windows下查看对应的短文件名,可以使用命令 dir /x

只有前六位字符直接显示,后续字符用~1指代。其中数字1还可以递增,如果存在多个文件名类似的文件(名称前6位必须相同,且后缀名前3位必须相同)。后缀名最长只有3位,多余的被截断。我们可以在启用.net的IIS下暴力列举短文件名,原因是:

访问构造的某个存在的短文件名,会返回404

访问构造的某个不存在的短文件名,会返回400

1.1.2 漏洞测试[img]attachments/20190...

阅读全文…

mysqli_connect()函数

[ 2019-08-22 17:32:35 | 作者: admin ]

今天改旧程序到mysqli,

查资料才意识到,mysqli_connect() 是把端口作为第5个参数单独列出的,OMG,不记函数的下场就是浪费时间

阅读全文…

mysqli_connect( "localhost:9999",$username,$pwd,$dbname );

然后一直提示mysqli_connect HY000/2005 Unknown MySQL server host localhost:9999

查资料才意识到,mysqli_connect() 是把端口作为第5个参数单独列出的,OMG,不记函数的下场就是浪费时间

mysqli_connect ([ string $host = ini_get("mysqli.default_host") [, string $username = ini_get("mysqli.default_user") [, string $passwd = ini_get("mysqli.default_pw")

...阅读全文…

php关于数字防注入,intval溢出,intval

[ 2019-08-22 12:48:53 | 作者: admin ]

数字防注入方法

1.强制转换类型,intval(num),(int)num(mum小于等于2147483647),

2.num=num+0 这样php也会自动给你转换

$n="n";

$a=2147483648.05555;

echo intval($a).$n; //result -2147483648

echo (int) $a,$n;//result -2147483648

echo floatval($a).$n;//result 2147483648.0556

echo floor(floatval($a)).$n;//result 2147483648

在32为系统中 第一位为符号位 后面31为指数为 -2的31 ~ 2的31次方-1

64 第一位为符号位 后面的63为指数位 -2的63~2的63次方-1

...

阅读全文…

1.强制转换类型,intval(num),(int)num(mum小于等于2147483647),

2.num=num+0 这样php也会自动给你转换

$n="n";

$a=2147483648.05555;

echo intval($a).$n; //result -2147483648

echo (int) $a,$n;//result -2147483648

echo floatval($a).$n;//result 2147483648.0556

echo floor(floatval($a)).$n;//result 2147483648

在32为系统中 第一位为符号位 后面31为指数为 -2的31 ~ 2的31次方-1

64 第一位为符号位 后面的63为指数位 -2的63~2的63次方-1

...

阅读全文…