先锋无组件上传类(杜绝上传漏洞版) Ver2004

[ 2009-09-25 23:13:18 | 作者: admin ]

<%

'--------------------------------------------------------------------------------------------

'转发时请保留此声明信息,这段声明不并会影响你的速度!

'******************* 先锋无组件上传类(杜绝上传漏洞版) Ver2004 ********************

'作者:梁无惧、孙立宇、apollosun、ezhonghua

'官方网站:[url]http://www.lkstar.com[/url] 技术支持论坛:[url]http://bbs.lkstar.com[/url]

'电子邮件:kickball@netease.com 在线QQ:94294089

'版权声明:版权没有,盗版不究,源码公开,各种用途均可免费使用,欢迎你到技术论坛来寻求支持。

...'--------------------------------------------------------------------------------------------

'转发时请保留此声明信息,这段声明不并会影响你的速度!

'******************* 先锋无组件上传类(杜绝上传漏洞版) Ver2004 ********************

'作者:梁无惧、孙立宇、apollosun、ezhonghua

'官方网站:[url]http://www.lkstar.com[/url] 技术支持论坛:[url]http://bbs.lkstar.com[/url]

'电子邮件:kickball@netease.com 在线QQ:94294089

'版权声明:版权没有,盗版不究,源码公开,各种用途均可免费使用,欢迎你到技术论坛来寻求支持。

阅读全文…

发布先锋无组件上传安全漏洞补丁

[ 2009-09-25 23:12:54 | 作者: admin ]

前一阵发现现有多数网站广泛采用的先锋上传组件存在安全漏洞,攻击者可借此攻击网站并导致网站服务器dllhost停止响应。原理很简单,源程序没有对提交的文件扩展名的有无进行判断就进行检验,遇到提交无扩展名的文件,服务dllhost因程序错误而挂起,黑客可以反复提交无扩展名文件来攻击服务器,造成服务器的停止响应。

补丁如下:

找到无组件上传class中这样一句:“oFileInfo.FileName = GetFileName(sFileName)”

在它下面添加如下判断语句:

If InStrRev(oFileInfo.FileName,".",-1)=0 then '重要修改,防止提交不带扩展名的文件导致服务器dllhost挂起

isErr_ =4 '文件名非法

ErrMessage_="文件名缺少扩展名"

...

阅读全文…

补丁如下:

找到无组件上传class中这样一句:“oFileInfo.FileName = GetFileName(sFileName)”

在它下面添加如下判断语句:

If InStrRev(oFileInfo.FileName,".",-1)=0 then '重要修改,防止提交不带扩展名的文件导致服务器dllhost挂起

isErr_ =4 '文件名非法

ErrMessage_="文件名缺少扩展名"

...

阅读全文…

动网论坛上传文件漏洞的原理以及攻击的代码实现(老问题)

[ 2009-09-25 21:59:59 | 作者: admin ]

DVBBS7.0 SP2以下通杀.虽然有些

人已经知道了攻击方法,但是还是存在一些问题.下面我就动网的这个漏洞做一下讲解.(不知道会不会被人

骂,因为这个漏洞实在太大了).

我们先看一下动网论坛上传文件的相关代码:

'===========无组件上传(upload_0)====================

sub upload_0()

set upload=new UpFile_Class ''建立上传对象

upload.GetDate (int(Forum_Setting(56))*1024) '取得上传数据,不限大小

iCount=0

if upload.err > 0 then

select case upload.err

case 1

Response.Write "请先选择你要上传的文件 [ <a href=# onclick=history.go(-1)>重新上传</a> ]"

...

阅读全文…

人已经知道了攻击方法,但是还是存在一些问题.下面我就动网的这个漏洞做一下讲解.(不知道会不会被人

骂,因为这个漏洞实在太大了).

我们先看一下动网论坛上传文件的相关代码:

'===========无组件上传(upload_0)====================

sub upload_0()

set upload=new UpFile_Class ''建立上传对象

upload.GetDate (int(Forum_Setting(56))*1024) '取得上传数据,不限大小

iCount=0

if upload.err > 0 then

select case upload.err

case 1

Response.Write "请先选择你要上传的文件 [ <a href=# onclick=history.go(-1)>重新上传</a> ]"

...

阅读全文…

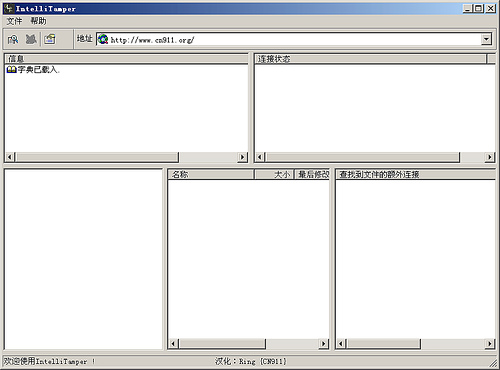

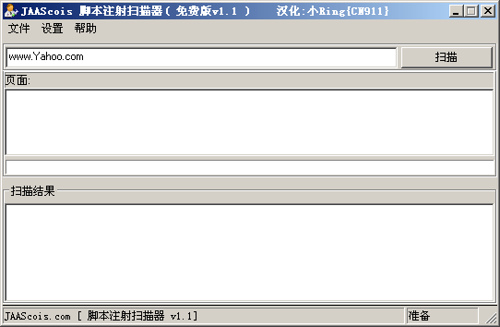

IntelliTamper 和 JAAScois网站漏洞扫描工具汉化版

[ 2009-09-19 14:22:58 | 作者: admin ]

oblog3.12的一个跨站漏洞

[ 2006-04-29 13:13:12 | 作者: admin ]

oblog3.12的一个跨站漏洞

议题作者:虫虫

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

还是首次在这里发主题,格式不知道对不对.见谅!

最近在分析OBLOG的漏洞,分析中发现oBlog的过滤还是做的不错的.

发文章的页面把Flash和script也过滤掉了,手动发送也貌似不可以.(实验还没有做的很彻底)

但是可以使用一个小技巧,使其存在跨站的漏洞.做法就是这样:

CODE:

<IMG SRC="JAVA&115;CRIPT:ALERT('HAHA');"></IMG>

[Copy to clipboard]

这样就能绕过过滤,使脚本执行..

当用户浏览该文章的时候,就会在其浏览器上运行这段代码.至于能实现什么功能想各位也能想到.

如果能够在首页上也插入一段代码使其被执行的话危害会更大,但是我还没有找到这种方法.

解决方法还没有写,因为还在寻找在首叶跨站的方法.

...

阅读全文…

议题作者:虫虫

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

还是首次在这里发主题,格式不知道对不对.见谅!

最近在分析OBLOG的漏洞,分析中发现oBlog的过滤还是做的不错的.

发文章的页面把Flash和script也过滤掉了,手动发送也貌似不可以.(实验还没有做的很彻底)

但是可以使用一个小技巧,使其存在跨站的漏洞.做法就是这样:

CODE:

<IMG SRC="JAVA&115;CRIPT:ALERT('HAHA');"></IMG>

[Copy to clipboard]

这样就能绕过过滤,使脚本执行..

当用户浏览该文章的时候,就会在其浏览器上运行这段代码.至于能实现什么功能想各位也能想到.

如果能够在首页上也插入一段代码使其被执行的话危害会更大,但是我还没有找到这种方法.

解决方法还没有写,因为还在寻找在首叶跨站的方法.

...

阅读全文…

Q-Zone跨站入侵漏洞的详细分析与利用

[ 2006-04-08 15:38:29 | 作者: admin ]

技术点:CSS跨站漏洞 用户输入过滤方式 修改IE提交数据 跨站盗取COOKIE

前不久,腾讯新推出的网络空间“Q-ZONE”暴出了存在跨站漏洞,很难想象,一项新推出的业务居然如果脆弱,不由不让人佩服腾讯的开发能力,下面便我们来了解一下“Q-ZONE”的这一跨站漏洞吧。

Q-Zone跨站漏洞的分析

1、Q-Zone对用户输入的过滤

进入Q-Zone后,依次点击“设置→空间设置→QQ空间名称”,在这里将可以修改空间的显示名称。如果我们写入一段可执行的脚本代码,只要过滤不严格的话,同样会被保存在首页中,通过调用执行代码,达到攻击浏览者的目的。下面我们先测试一下这个输入框中能否写入跨站脚本:

在“输入空间名称”输入框中输入上面的代码“<script>alert("测试")</script>”时,发现在输入框中限制了输入字符的长度,总共只能输入24个字符。而且当我们输入许可长度的代码,点...

阅读全文…

前不久,腾讯新推出的网络空间“Q-ZONE”暴出了存在跨站漏洞,很难想象,一项新推出的业务居然如果脆弱,不由不让人佩服腾讯的开发能力,下面便我们来了解一下“Q-ZONE”的这一跨站漏洞吧。

Q-Zone跨站漏洞的分析

1、Q-Zone对用户输入的过滤

进入Q-Zone后,依次点击“设置→空间设置→QQ空间名称”,在这里将可以修改空间的显示名称。如果我们写入一段可执行的脚本代码,只要过滤不严格的话,同样会被保存在首页中,通过调用执行代码,达到攻击浏览者的目的。下面我们先测试一下这个输入框中能否写入跨站脚本:

在“输入空间名称”输入框中输入上面的代码“<script>alert("测试")</script>”时,发现在输入框中限制了输入字符的长度,总共只能输入24个字符。而且当我们输入许可长度的代码,点...

阅读全文…

一个用c#写的扫描asp源码漏洞的应用程序(续)

[ 2005-06-03 00:00:50 | 作者: admin ]

相关网站: 点击进入与“一个用c#写的扫描asp源码漏洞的应用程序(续)”相关的网站

作者:佚名 文章来源:网贝建站 点击数:6 更新时间:5/20/2005

//主要方法

protected void btnGo_Click (object sender, System.EventArgs e)

{

//解析url

string strServer = this.txtServer.Text ;

string strUrl = this.txtFileName.Text ;

char [] point = {'.'} ; //定义分割符为"."

char[] line = {'/'} ; //定义分割符为"."

string [] arrString = strUrl.Split(line) ;

//求asp文件全名

string strFileName ...

阅读全文…

作者:佚名 文章来源:网贝建站 点击数:6 更新时间:5/20/2005

//主要方法

protected void btnGo_Click (object sender, System.EventArgs e)

{

//解析url

string strServer = this.txtServer.Text ;

string strUrl = this.txtFileName.Text ;

char [] point = {'.'} ; //定义分割符为"."

char[] line = {'/'} ; //定义分割符为"."

string [] arrString = strUrl.Split(line) ;

//求asp文件全名

string strFileName ...

阅读全文…

一个用c#写的扫描asp源码漏洞的应用程序

[ 2005-06-03 00:00:17 | 作者: admin ]

相关网站: 点击进入与“一个用c#写的扫描asp源码漏洞的应用程序”相关的网站

作者:佚名 文章来源:网贝建站 点击数:7 更新时间:5/20/2005

/--------------------------------------------------------------------------

//

// file name : form1.cs

//

// description : 主form

//

// date: 2001/1/3

//

// author : bigeagle@163.net

// http://bigeagle.yeah.net

//

// history : 2000/1/3 version 0.9

//

// ToDo: translate:f 方法似乎有问题,等得到有关http协议的资料在修改

//

...

阅读全文…

作者:佚名 文章来源:网贝建站 点击数:7 更新时间:5/20/2005

/--------------------------------------------------------------------------

//

// file name : form1.cs

//

// description : 主form

//

// date: 2001/1/3

//

// author : bigeagle@163.net

// http://bigeagle.yeah.net

//

// history : 2000/1/3 version 0.9

//

// ToDo: translate:f 方法似乎有问题,等得到有关http协议的资料在修改

//

...

阅读全文…